JDYFJ: атаки китайских хакеров на устройства Cisco

Вновь начинается напряжённое противостояние между США и хакерской группировкой Volt Typhoon.

Группа китайских хакеров Volt Typhoon вновь появилась на горизонте, начав восстановление своего ранее разрушенного ботнета KV-Botnet. Согласно информации от SecurityScorecard, это киберпреступное объединение более пяти лет занимается шпионажем, атакуя важные инфраструктурные объекты в США и по всему миру.

Механизм, применяемый Volt Typhoon, включает в себя эксплуатацию таких уязвимых устройств, как сетевые камеры и маршрутизаторы от компаний Netgear и Cisco. Вредоносное программное обеспечение помогает злоумышленникам незаметно инфильтрироваться в сети, поддерживая постоянный доступ.

В начале 2024 года американским властям удалось временно нарушить деятельность данной группировки, но уже к августу стали появляться признаки восстановления с использованием новых уязвимостей.

Volt Typhoon активно использует устаревшие маршрутизаторы Cisco и Netgear для воссоздания своего ботнета. За пару месяцев они инфицировали значительное число устройств. Применяя вредоносное ПО на базе MIPS и нестандартные веб-оболочки, хакеры усложняют процесс их обнаружения.

С конца лета кибергруппировка концентрирует усилия на устройствах в азиатских регионах, формируя новую сеть инфицированных устройств. По данным SecurityScorecard, новое название ботнет получил по идентификатору SSL-сертификата — «JDYFJ Botnet». Основное внимание направлено на устройства Cisco RV320/325 и Netgear ProSafe.

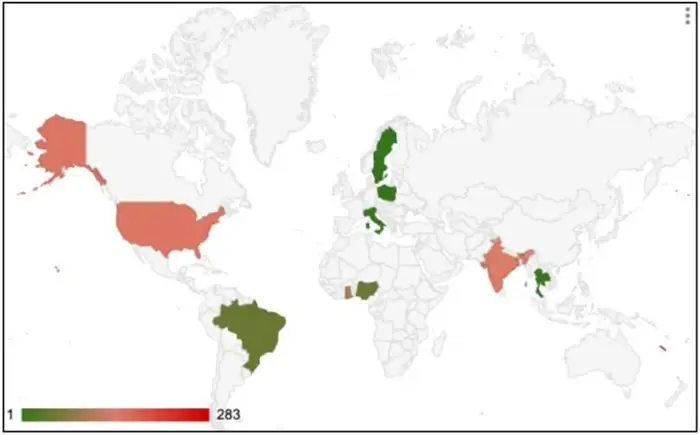

Согласно последним сведениям, почти треть всех доступных маршрутизаторов Cisco RV320/325 уже оказалась под контролем хакеров. Хотя точные уязвимости, используемые группой, не определены, считается, что отсутствие обновлений для старых устройств – ключевая причина уязвимости.

Диаграмма проникновений Volt Typhoon

Чтобы усилить анонимность, C2-серверы ботнета зарегистрированы на платформах Digital Ocean, Quadranet и Vultr, а также используется взломанное VPN-оборудование на Новой Каледонии. Это создает сложную сеть, которая затрудняет отслеживание.

Специалисты подчеркивают необходимость обновления старых маршрутизаторов и перехода на новые модели, чтобы минимизировать риски. Также следует использовать межсетевые экраны, закрывать удаленный доступ и регулярно менять пароли администратора. Регулярное обновление прошивки поможет в устранении потенциальных уязвимостей.